Test d'intrusion (pentest)

En matière de cybersécurité, le test d’intrusion, ou pentest, fait partie des mesures préventives incontournables pour protéger votre entreprise.

Objectif : détecter vos vulnérabilités cyber avant les véritables hackers qu’elles soient exploitées par un acteur malveillant.

L’expression « la meilleure défense, c’est l’attaque », prend ici tout son sens.

Qu'est-ce qu'un test d'intrusion informatique ?

Le test d’intrusion, souvent appelé pentest (de l’anglais penetration testing), est une opération active de cybersécurité qui consiste à organiser une simulation d’attaque d’informatique dans le but d’identifier les vulnérabilités de sécurité du système d’information d’une entreprise. Il permet d’évaluer et analyser le risque technique et informatique, mais aussi humain et organisationnel à travers l’ingénierie sociale.

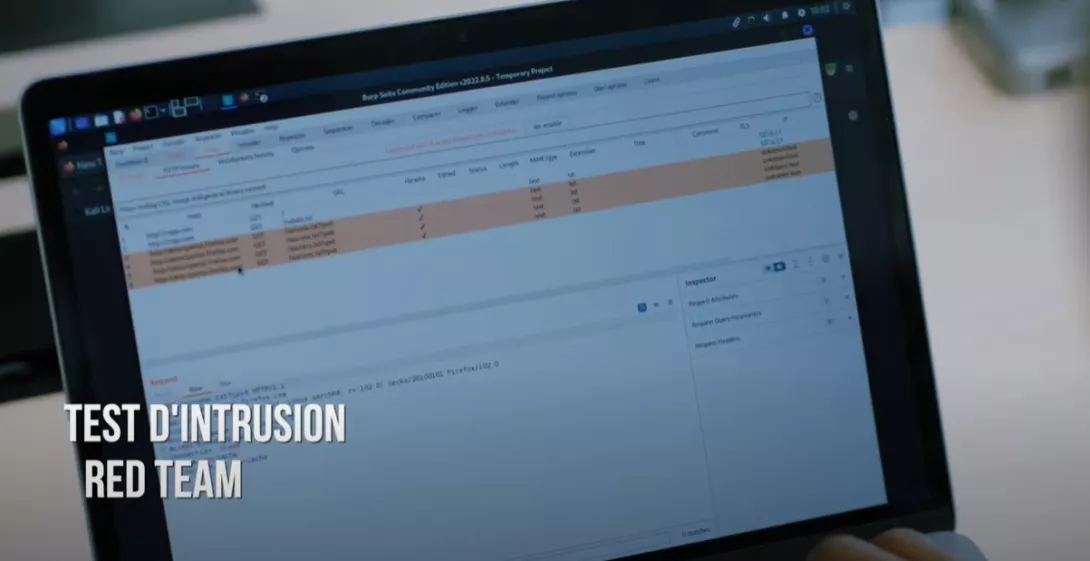

Le test d’intrusion le plus approfondi est le pentest Red Team, ou test d’intrusion avancé, qui simule une attaque réelle afin de tester en conditions réelles la cyberdéfense d’une organisation.

Pour mener un test d’intrusion, l’entreprise fait appel à des pentesters, des hackers éthiques (white hat) capables de reproduire le comportement de hackers hostiles (black hat) afin de mettre à jour les failles de vos actifs numériques. Le pentest se conclut par un rapport contenant un plan de recommandations et de mesures correctives en vue de sécuriser votre SI.

Pourquoi réaliser des tests d'intrusion ?

Le risque cyber est en forte augmentation dans le monde et les entreprises font partie des cibles de choix des hackers. D’après le Rapport Hiscox 2023, 53 % des entreprises ont subi cette année-là une cyberattaque, contre 48 % en 2022. Cette réalité doit inciter les organisations à élargir leur arsenal d’actions préventives, dont les tests d’intrusion font partie.

Car les conséquences de la cybercriminalité peuvent être lourdes : dégradation de la notoriété, perte de clientèle, chute de l’activité et, dans les cas les plus sévères, faillite. Selon le rapport, une seule cyberattaque coûte en moyenne 15 000 € à une entreprise, mais une société sur huit victimes d’un piratage informatique indique un coût supérieur à 230 000 €.

Au même titre que l’analyse de vulnérabilité sûreté, le test d’intrusion est incontournable. Il est l’un des moyens les plus efficaces de réduire le risque cyber et de rassurer ses clients, ses partenaires et ses collaborateurs. Sans oublier qu’il est également indispensable pour obtenir certaines certifications de cybersécurité d’entreprise, notamment ISO 27001, SOC2, ou PCI-DSS.

Quels sont les différents types de tests d’intrusion ?

Il existe plusieurs types de tests d’intrusion, selon les périmètres à évaluer. Parmi les plus courants :

- Le test d’intrusion d’applications web

- Le test d’intrusion d’application mobile

- Le test d’intrusion d’API

- Le test d’intrusion réseau (externe et interne)

- Le test d’intrusion IoT – objets connectés

- Le test d’intrusion d’ingénierie sociale et le test d’intrusion physique

Un audit peut couvrir tous les périmètres ou seulement certains, selon les objectifs fixés en amont avec l’entreprise.

Test d'intrusion, bug bounty, test de vulnérabilité, audit de sécurité… Quelles différences ?

Il y a de quoi s’y perdre, entre les différents types de tests ou d’audits de cybersécurité ! Le test d’intrusion est spécifique et ne doit pas être confondu avec :

L’audit de sécurité. Il s’agit d’un diagnostic de sécurité informatique réalisé à partir d’un référentiel précis, comme les normes en vigueur et la stratégie de cybersécurité de l’entreprise. Il ne contient aucune action de piratage éthique.

- Le test de vulnérabilité. Appelé aussi scanner de vulnérabilité, il s’agit d’une analyse automatisée des vulnérabilités cyber : dysfonctionnements ou erreurs de configuration des applications, failles logicielles ou défauts de code source. Sa portée est plus limitée.

- Le bug bounty. Cette chasse aux bugs ressemble au pentest dans la mesure où l’entreprise lance un programme de récompenses destiné à des hackers éthiques et/ou des chercheurs. L’objectif est de détecter les failles applicatives. La grande différence avec le test d’intrusion réside dans le fait que le bug bounty fait appel à des experts indépendants de façon ouverte et collaborative, via une plateforme.

Test d’intrusion : qui peut réaliser ce type de tests ?

Les tests d’intrusion sont généralement réalisés par des entreprises spécialisées en cybersécurité, comme CNPP. Un ou plusieurs experts testeurs, appelés pentesters, sont mobilisés selon le périmètre du test d’intrusion. Il s’agit de pirates éthiques sélectionnés pour leurs expertises et leur expérience technique, leurs connaissances des dernières tendances de cybersécurité, mais aussi pour leur éthique, une valeur essentielle quand il s’agit de traquer les failles de sécurité d’une entreprise.

Comment réaliser un test d'intrusion ? Les grandes étapes d’un pentest

Un test d’intrusion se déroule selon une méthodologie rigoureuse. Avant d’initier le pentest, il convient de définir le scope, ou périmètre, autrement dit les cibles à tester et les vulnérabilités recherchées (certaines peuvent être exclues).

C’est à ce moment-là que sont déterminés les niveaux de visibilité des pentests. Il en existe trois :

- Le test d’intrusion Black Box (boîte noire). Le pentester agit en conditions réelles de piratage, il ne dispose quasiment pas d’informations sur sa cible, ni de droits d’accès.

- Le test d’intrusion Grey Box (boîte grise). Le pentester possède quelques informations techniques sur le SI ou encore un identifiant et un mot de passe. Il simule son attaque à partir de ces éléments.

- Le test d’intrusion White Box (boîte blanche). Le pentester réalise ses tests en disposant d’un maximum d’informations sur le système, dont un accès administrateur système, ou encore du code source.

Ces trois approches sont souvent complémentaires. Lors d’un test d’intrusion, elles peuvent être menées successivement pour une analyse approfondie.

Une fois le scope et ses paramètres établis, le test d’intrusion peut débuter.

Il suit plusieurs étapes :

#1 Reconnaissance et identification de la surface d’attaque

Les pentesters recueillent des informations open-source sur la cible des tests, afin d’analyser la surface d’attaque. Ils identifient notamment les adresses IP, les systèmes d’exploitation, les services actifs ou les applications. En parallèle, une reconnaissance humaine peut être menée pour obtenir des informations utiles pour des assaillants.

#2 Cartographie (mapping) du système cible

Cette phase a pour but de cartographier les actifs et les processus cibles ainsi que les principales menaces. Le mapping offre aux pentesters une visibilité avant de passer à l’action.

#3 Identification des vulnérabilités

À partir des données récoltées, et grâce à des outils de test d’intrusion, les testeurs réalisent le scan des vulnérabilités. Ils identifient les failles concrètes du système et déterminent si elles peuvent être exploitées par des hackers.

#4 Exploitation des vulnérabilités

La phase offensive. Selon divers scénarios, les pentesters s’introduisent dans le système pour exploiter les vulnérabilités listées précédemment et obtenir un maximum d’informations. Cette phase permet d’évaluer l’impact et le niveau de criticité des vulnérabilités, mais aussi de découvrir de nouvelles failles.

#5 Rapport du test d’intrusion

Le pentest aboutit à la remise d’un livrable, rapport complet du test d’intrusion dans lequel sont listées les vulnérabilités découvertes et des recommandations de mesures correctives.

Quels outils utiliser pour un pentest ?

Lors d’un test d’intrusion, plusieurs outils doivent être utilisés par les testeurs lors des différentes phases : des scanners de vulnérabilité, des outils de reconnaissance et de mapping, des outils d’exploitation ou encore d’ingénierie sociale.

Quelques exemples :

- Les scanners de vulnérabilité : Burp Suite, Nessus, Nuclei, OpenVas…

- Les outils de cartographie : Nmap, Zenmap…

- Les outils (frameworks) d'exploitation : Metasploit Framework, Kali Linux, Core Impact, Sqlmap, NetExec …

- Les outils de crack de mots de passe : John The Ripper, Hashcat, Hydra…

- Les analyseurs de trafic : Wireshark, tcpdump, Tshark, NetworkMiner…

- Les testeurs wireless (crack de réseau wifi) : Aircrack-ng, Kismet, Fern WiFi Cracker…

- Les outils d’ingénierie sociale : Maltego…

Cette liste n’est pas exhaustive et de nouveaux outils de pentest voient régulièrement le jour.

Piratage éthique : quelle est la formation des hackers éthiques ?

Les professionnels chargés d’organiser des tests d’intrusion sont des experts en informatique et cybersécurité qui se sont spécialisés dans le piratage éthique. Ils sont généralement issus de formations de niveau minimum Bac+3, et souvent Bac+5.

Les masters en cybersécurité se sont multipliés ces dernières années : ils constituent l’une des meilleures formations académiques pour s’orienter vers le piratage éthique et les tests d’intrusion. On peut citer le MSc Cybersécurité de la Paris School of Business ou le master Networks & Security Manager de l’EFREI Paris.

Mais en cours de carrière, il est aussi possible de suivre une formation en cybersécurité pour s’orienter vers le hacking éthique et la réalisation de tests d’intrusion.

En résumé

- En 2023, plus de la moitié des entreprises françaises ont subi une attaque informatique. Un piratage peut avoir des répercussions graves pour une organisation. Un test d’intrusion permet de réduire considérablement le risque.

- Le test d’intrusion, ou pentesting, consiste à simuler une cyberattaque sur une entreprise. C’est l’une des opérations préventives de cybersécurité les plus efficaces.

- Les tests d’intrusion sont réalisés par des pirates éthiques qui reproduisent le comportement de pirates informatiques hostiles afin d’identifier un maximum de failles. Des formations pour devenir hacker éthique existent, comme la formation Lead Ethical Hacker.

- Un test d’intrusion couvre un périmètre qui doit être défini en amont. Il existe plusieurs types de pentests, selon les cibles : applications, réseaux, IoT, ingénierie sociale, etc. Il est possible de tester l’ensemble du système d’information.

- Le pentest se déroule selon cinq étapes : reconnaissance de la surface d'attaque, cartographie des systèmes cibles, identification des vulnérabilités, exploitation des vulnérabilités et rapport final. L’analyse complète permet ensuite à l’entreprise de lancer les correctifs techniques, organisationnels et humains nécessaires.

Quelle que soit votre interrogation sur une problématique de cybersécurité, nous sommes à votre écoute.

Contactez-nous !